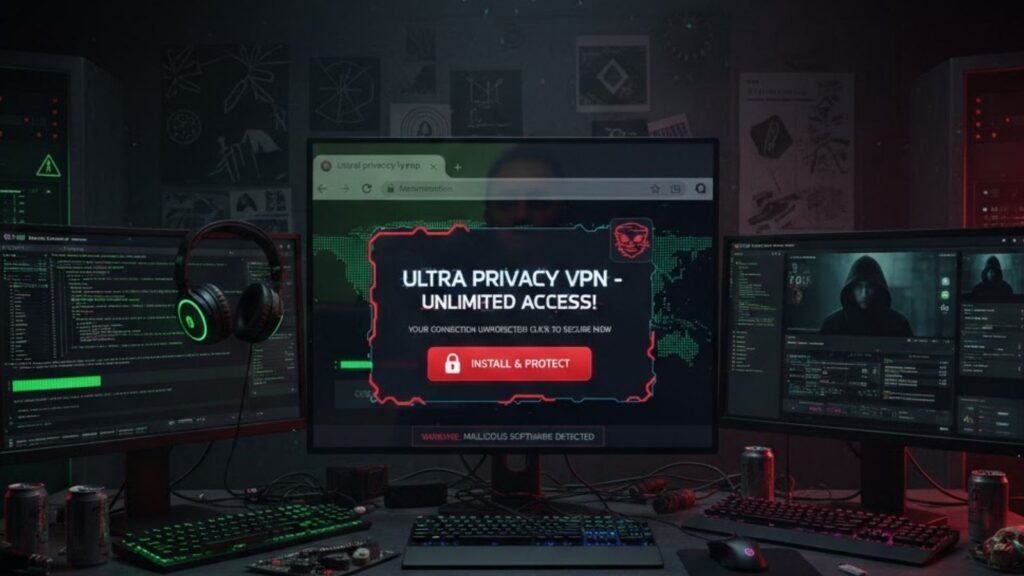

Pesquisadores alertam sobre uma vasta campanha de ciberataque, batizada de GhostPoster, que utilizou extensões falsas de VPN para infectar mais de 840 mil usuários em navegadores populares como Firefox, Chrome e Edge. A ameaça, que se esconde de forma engenhosa em arquivos de imagem, representa um risco significativo à segurança digital, roubando dados e monetizando a navegação sem o conhecimento das vítimas.

Como o GhostPoster operava

A sofisticação do GhostPoster reside na sua técnica de esteganografia, a arte de ocultar informações. Cibercriminosos inseriram código JavaScript malicioso em arquivos PNG de logotipos de extensões. Visualmente, os ícones pareciam normais, mas funcionavam como porta de entrada para ataques. A falha foi inicialmente notada pela Koi Security, que, no mês passado, publicou uma análise sobre a extensão “Free VPN Forever” para Firefox. A investigação foi aprofundada pela LayerX, que descobriu outras 17 extensões envolvidas, somando mais de 840 mil instalações.

A campanha, que não começou no Firefox, mas no Microsoft Edge antes de se espalhar para Chrome e Firefox, demonstrou uma persistência alarmante. Algumas extensões permaneceram ativas nos dispositivos dos usuários por quase cinco anos sem serem detectadas, expondo limitações nos métodos de segurança atuais. O malware era discreto: o código malicioso, escondido após um marcador específico no PNG, não era o vírus final, mas um ‘carregador’ que buscava o payload real de servidores controlados por criminosos. Essa estratégia em estágios tornava o malware invisível para análises estáticas tradicionais.

Ações do malware e impacto

Uma vez operacional, o GhostPoster atuava em diversas frentes para monetizar a navegação. Ele monitorava visitas a plataformas de e-commerce como Taobao e JD.com, substituindo códigos de comissão de afiliados para desviar lucros. Também injetava um código de rastreamento do Google Analytics (ID: UA-60144933-8) e criava elementos HTML invisíveis com dados de infecção. Além disso, removia cabeçalhos de segurança HTTP de todas as respostas, deixando os usuários vulneráveis a outros ataques. Para garantir suas operações automatizadas, o malware incluía métodos para contornar desafios CAPTCHA. Iframes invisíveis eram injetados nas páginas, carregando URLs de servidores dos atacantes para fraude de cliques e rastreamento, desaparecendo após 15 segundos para evitar detecção forense.

Este caso reforça a importância da vigilância ao instalar extensões em navegadores. A campanha GhostPoster, e outras similares, demonstram a capacidade de cibercriminosos de explorar brechas e manter operações de longo prazo. Fique atento e use apenas extensões de fontes confiáveis para proteger sua navegação e seus dados.

Fonte: https://www.tecmundo.com.br